Git 認証情報

Typhoon テスト ハブの Git リポジトリへのアクセスを許可する資格情報タブの概要。

Git認証情報はリポジトリへのアクセスに使用されます。ジョブで設定されたリポジトリのクローンを作成するには、まずTyphoon Test Hubに認証情報を追加する必要があります。

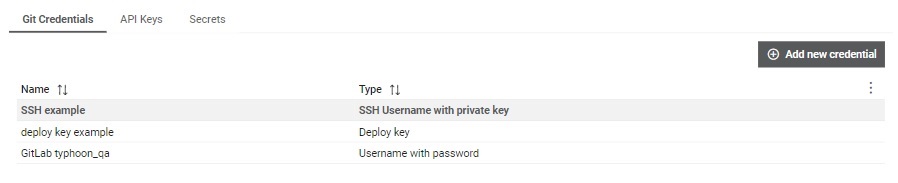

資格情報テーブル (図 1 ) には次の情報が表示されます。

- 名前

- タイプ

ボタンをクリックすると、表の列をカスタマイズできます。設定に応じて、表示または非表示にすることができます。表の列は、表ヘッダーをドラッグ&ドロップすることで並べ替えることができます。2つの列の間にカーソルを置くと、列サイズ変更カーソルが表示され、列幅を変更できます。表に加えられた変更はすべて自動的に保存されます。

ボタンをクリックすると、表の列をカスタマイズできます。設定に応じて、表示または非表示にすることができます。表の列は、表ヘッダーをドラッグ&ドロップすることで並べ替えることができます。2つの列の間にカーソルを置くと、列サイズ変更カーソルが表示され、列幅を変更できます。表に加えられた変更はすべて自動的に保存されます。 の中で 詳細 セクションでは、 資格情報を削除する クリックすると  ボタンをクリックします。資格情報は、 リポジトリ その資格情報に関連付けられます。

ボタンをクリックします。資格情報は、 リポジトリ その資格情報に関連付けられます。

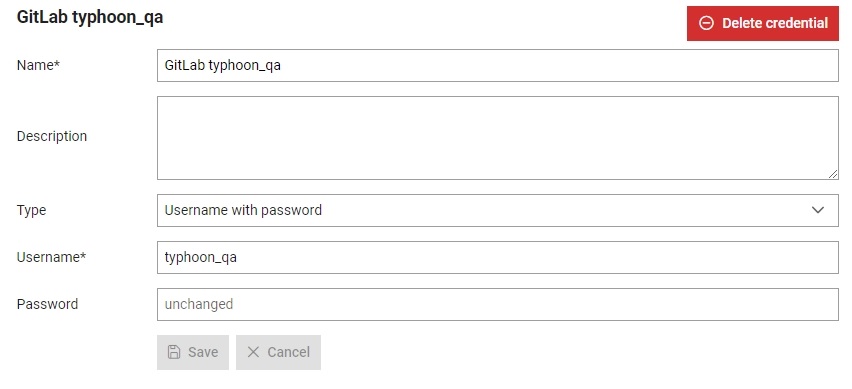

特定の資格情報をクリックすると、資格情報の詳細を編集できるフォームが開きます (図 2 )。

資格情報を作成する

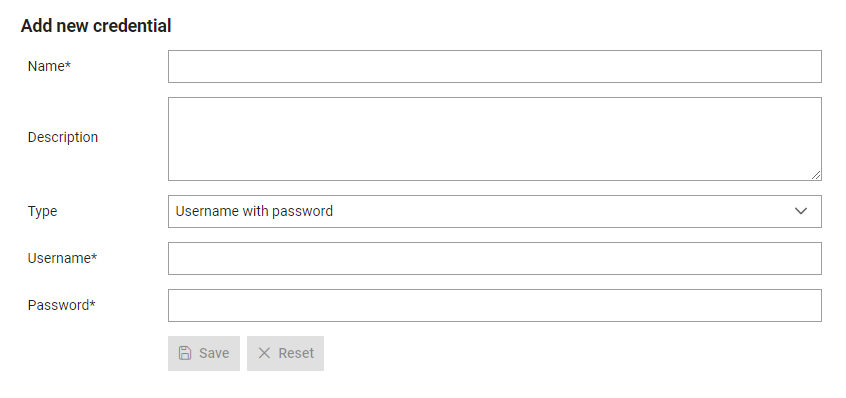

新しい認証情報を追加するには、  ボタンをクリックします。すると、新しい認証情報を設定するフォームが開き、情報を追加できます(図3)。

ボタンをクリックします。すると、新しい認証情報を設定するフォームが開き、情報を追加できます(図3)。

資格情報を設定するには、次の手順を実行する必要があります。

- Typhoon Test Hub全体で参照する名前を入力してください。名前はそれぞれ一意である必要があります。

- 資格情報の説明を記入します。

- 資格情報の種類を選択します:

- ユーザー名とパスワード: アカウントのユーザー名とパスワードを入力してください。プラットフォームによって要件が異なるのでご注意ください。

- GitHub:ユーザー名とパスワードはサポートされなくなりました。認証には個人アクセストークン(PAT)を使用する必要があります。PATを生成し、パスワードの代わりに使用してください。詳しくは、 GitHub認証ドキュメントをご覧ください。

- GitLab:安全な認証のために、パスワードの代わりに個人アクセストークン(PAT)を使用できます。必要なスコープを設定したPATを作成してください。詳細については、 GitLabのクローン作成に関するドキュメントをご覧ください。

- Bitbucket:認証にアプリパスワードを使用します。Bitbucketアカウント設定でアプリパスワードを作成し、通常のパスワードの代わりに使用してください。手順については、 Bitbucketのドキュメントをご覧ください。

- Azure DevOps:認証には個人アクセストークン (PAT) または SSH キーを使用できます。PAT を使用する場合は、Azure DevOps アカウントで PAT を生成し、パスワードの代わりに使用してください。SSH を使用する場合は、Azure DevOps アカウントにキーが追加されていることを確認してください。詳細については、 Azure DevOps 認証の概要をご覧ください。

- AWS CodeCommit:安全なアクセスには、IAMユーザー認証情報を使用したHTTPS、またはSSHを使用してください。HTTPSの場合は、IAMユーザー認証情報、または生成されたアクセスキーとシークレットキーを使用してください。SSHの場合は、キーがIAMユーザーに関連付けられていることを確認してください。詳細な手順は、 AWS CodeCommitドキュメントをご覧ください。

- SSHユーザー名(秘密鍵またはデプロイキー付き):ユーザー名を入力し、SSHキーの秘密鍵部分を貼り付け、パスフレーズがある場合は入力します。秘密鍵を追加する際は、末尾にスペースがないことを確認してください。この問題を回避するには、 「すべて選択」オプションを使用してキーをコピーし、この入力フィールドに直接貼り付けることをお勧めします。また、SSHキーの公開鍵部分をGitリポジトリ(デプロイキーを使用する場合)またはアカウント(SSHキーを使用する場合)に追加することが重要です。

- ユーザー名とパスワード: アカウントのユーザー名とパスワードを入力してください。プラットフォームによって要件が異なるのでご注意ください。

資格情報の保存に関する注意事項

Typhoon Test Hub がインストールされると、アプリケーションキーが生成され、サーバー上のファイルに保存されます。各認証情報は、データベースに保存される前に暗号化されます。この暗号化には、Test Hub と共にサーバー上に保存されているアプリケーションキーが使用されます。ユーザーが認証情報を表示または編集すると、認証情報はデータベースから取得され、ユーザー名のみが復号化されてフロントエンドに送信されます。

コンピューターが作成されると、それぞれに秘密鍵が生成されます。この秘密鍵は、テストハブとオフィサーの間で送信される機密情報を暗号化するために使用されます。そのため、オフィサーは秘密鍵パラメータを使用して起動されます。たとえば、リポジトリのクローンを作成するジョブの場合、テストハブはデータベースから資格情報を取得し、アプリケーションキーを使用して復号化し、オフィサー(コンピューター)の秘密鍵を使用して暗号化し、リポジトリ情報とともにオフィサーに送信します。オフィサーはリポジトリと資格情報を受信すると、それらを復号化してクローンコマンドを実行し、暗号化されたデータを破棄します。クローンコマンドが実行されると、クローンされたリポジトリの内容がエージェントによって使用されます。